Artículo de Guilherme Barbosa, seleccionado a través de ShapeShift DAO Information Flow and Globalization el 23/11/2021

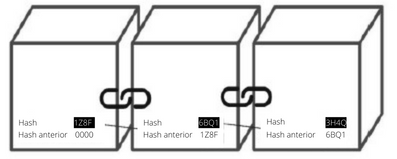

Lo que hace que la cadena de bloques sea diferente de otros tipos de DLT es la compilación de datos en bloques de información anidados. Los bloques que almacenan datos de la red están interconectados por los llamados hash, identificaciones únicas asociadas con cada uno de los bloques. Cada bloque, en su cabecera, trae una copia del hash del bloque anterior, interconectándolos como una cadena y, al final, generando un hash único, dando como resultado una identificación igualmente única. La técnica criptográfica utilizada se llama SHA-256.

El uso del hash como criterio para secuenciar bloques es una forma de garantizar la inalterabilidad de los datos incluidos: el más mínimo cambio de contenido alterará por completo el hash del bloque.

Si quieres hacer la prueba.

Por lo tanto, la secuencia de bloques concatenados se puede representar mediante la siguiente imagen:

Fuente:

Blockchains, tokens y criptomonedas - análisis legal

Debido a que cada bloque contiene nueva información para ser introducida en el almacenamiento de todos los nodos, es necesario formular un consenso. Esto significa que todos deben estar de acuerdo sobre la veracidad de los datos incluidos en la base de datos distribuida. Si la misma actividad se realizara de forma manual -sin el uso de blockchain-, sería el equivalente a que varias personas analicen las transacciones y garanticen su idoneidad. Sin embargo, con el uso de la tecnología, este consenso se forma a partir de mecanismos específicos definidos por los desarrolladores.

En el caso de Bitcoin, el mecanismo elegido por Satoshi Nakamoto fue la Prueba de trabajo - o prueba de trabajo -. PoW, como se le llama comúnmente, se introdujo en la cadena de bloques de Bitcoin. En este, el código implementa un mecanismo, donde los nodos necesitan resolver un rompecabezas criptográfico utilizando su poder computacional para introducir nueva información, así como garantizar su veracidad.

La obligación dirigida a los nodos es necesaria para poder evitar ataques a la red: dado que cualquier modificación y validación de los datos de blockchain exige gasto por parte del nodo, será más difícil que un usuario malintencionado introduzca información falsa en la base de datos de almacenamiento distribuido.

Para fomentar la continuidad de las actividades de los nodos en la cadena de bloques de Bitcoin, se implementaron recompensas para los nodos de buena reputación. Así, existe una disputa entre los mineros -nombre que se le da a los encargados de almacenar y validar los bloques- en la solución del rompecabezas criptográfico. El ganador, gana las recompensas por realizar su actividad, paga en bitcoins.

Importante tener en cuenta: los mineros no solo ganan bitcoins por realizar sus actividades como nodos de red, sino que también son recompensados con tarifas por procesar transacciones que ocurren en la cadena de bloques.

El consenso formado a partir de la Proof Of Work es solo uno de los tipos que se pueden utilizar en una cadena de bloques. Con las discusiones sobre los impactos del uso de energía en la minería de bloques, surgieron varias otras formas de formulación consensuada en los proyectos. Todos tienen ventajas y desventajas en comparación con PoW, pero vale la pena señalar una: la Proof of Stake, que Ethereum adoptará en 2022.

Además de la diferenciación a la hora de formar el consenso, también se debe verificar si el blockchain es público o privado. Tras el lanzamiento de la blockchain de Bitcoin, poco a poco surgieron otras basadas en su código fuente, pero adaptadas a necesidades específicas.